Dieser Report soll für IT-Sicherheitsexperten als Leitfaden dienen, um auf potenzielle Attacken vorbereitet zu sein. Im folgenden Blogbeitrag haben wir Ihnen zwei relevante Themen aus dem Threat Report zusammengefasst.

Die Zukunft von Ransomware

Sophos Analysten haben entdeckt, dass einige Ransomware Codes unter den „Ransomware-Familien“ (Ersteller und Betreiber von Ransomware) geteilt wurden. Dieses Vorgehen bestätigt, dass sich die Ransomware-Familien mittlerweile nicht mehr nur konkurrenzieren, sondern beginnen zusammen zu arbeiten.

Es ist schwierig vorherzusehen, was Ransomware-Krimielle als nächstes vorhaben. Es zeigt sich, dass sie viel Zeit damit verbringen, Angriffssoftware gegen Endpoint-Sicherheitsprodukte (Virenschutz-Scanner etc.) zu entwickeln. Ihre Methoden werden immer kreativer und vielseitiger und fordern dementsprechende Gegenmassnahmen. Zusätzlich beschränken sich die Angreifer seit einiger Zeit nichtmehr nur auf sensible Daten, sondern greifen das komplette System an und extrahieren die Daten, obgleich sie wichtig sind oder nicht. Sophos zeigt in diesem Fall Hartnäckigkeit, indem sie studieren, wie Ransomware-Kriminelle vorgehen, damit sie clevere Wege finden, diese zu stoppen.

Im letzten halben Jahr haben Sophos Analysten beobachtet, dass Ransomware-Angreifer sich auf ein gemeinsames, wachsendes Toolset fokussiert haben, welches sie zur Exfiltration von Daten aus dem Netzwerk eines Opfers verwenden. Dieses Toolset aus bekannten Dienstprogrammen, wird von Endpoint-Sicherheitsprodukten bisher nicht erkannt. Folgende Tools konnte man bisher als solche identifizieren:

- Total Commander (Dateimanager mit integriertem FTP-Client)

- 7zip (Archivierungssoftware)

- WinRAR (Archivierungssoftware)

- PSFTP (FTP Client Software für Windows)

- Windows cURL (Kommandozeilenprogramm zur Übertragung von Daten)

Die Liste der Ransomware-Familien, welche diese Methode anwenden, wird immer länger. Die Angreifer betreiben nebenbei sogenannte „Leaks Webseiten“, auf denen sie die gestohlenen Daten veröffentlichen und auch direkt zum Kauf anbieten.

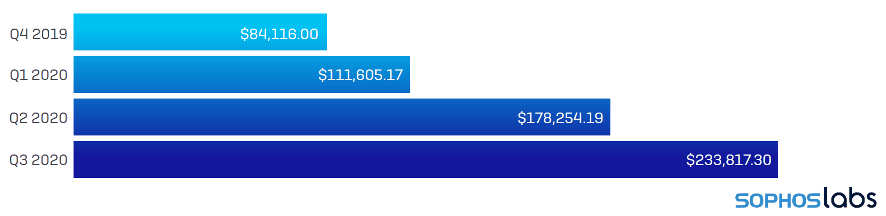

Folgende Summen wurden im Durchschnitt von Unternehmen bezahlt, um ihre gestohlenen Daten zurückzuerhalten (pro Quartal):

Eine Garantie die Daten tatsächlich wiederzubekommen, gibt es jedoch nicht.

Corona und Home-Office als Antreiber

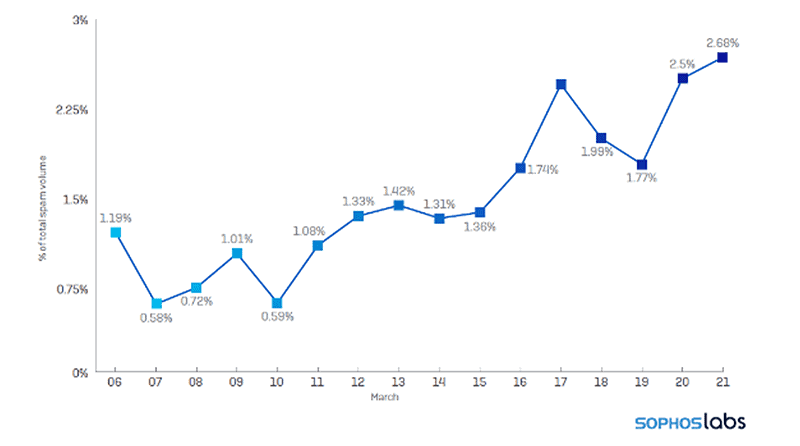

Die bereits hohe Angst aufgrund der andauernden Covid-19 Pandemie hat dafür gesorgt, dass Spam und Ransomware Angriffe stark angestiegen sind. Die Angreifer haben diese weltweite Krise schamlos ausgenutzt und insbesondere auf Unternehmen oder Institutionen abgezielt, welche ohnehin schon unter finanziellem Druck stehen.

Die effektivsten Spam-Kampagnen vermitteln ein Gefühl der Dringlichkeit und verlangen, dass der Empfänger auf die Nachricht reagiert. Dies ist ein bekannter psychologischer Trick, denn wenn Sie sich ein paar Augenblicke Zeit nehmen, um über den Inhalt der Spam-Nachricht nachzudenken, werden Sie wahrscheinlich erkennen, dass sie eine Fälschung ist. Wenn der Spammer eine Angstreaktion auslöst, handelt man, bevor man nachdenkt, und man tappt in die Falle.

Anstieg von Phishing-Mails in der Woche nach Einführung der Home-Office-Pflicht:

Bedeutung des remote Workplace

COVID-19 hat die Zahl der Unternehmen explodieren lassen, welche beschlossen haben, den «remote Workplace» für ihre Mitarbeiter zu einem zentralen Bestandteil der Arbeit zu machen. Auch nach der Pandemie werden die Unternehmen an diesem Arbeitsmodell festhalten. Dies ist sowohl für die Umwelt als auch für die Lebensqualität der Mitarbeiter von grossem Vorteil.

Da sich die Bedeutung eines Arbeitsplatzes verändert hat und grosse Teile der Mitarbeiter an ihren entfernten Standorten arbeiten, haben die Umstände dazu geführt, dass die Rolle des Heimnetzwerks als letzte Verteidigungslinie noch ernster genommen werden muss. Das Modem im Flurschrank ist jetzt der Netzwerkperimeter. Es muss komplett neu darüber nachgedacht werden, wie diese Struktur mit einer umfassenden Verteidigung ausgestattet werden kann.

i: Ein Netzwerkperimeter ist die gesicherte Grenze zwischen der privaten und lokal gemanagten Seite eines Netzwerks (z. B. dem Intranet eines Unternehmens) und seiner öffentlich zugänglichen Seite – zumeist also dem Internet.

Domains imitieren Gesundheitsbehörden

Einige Wochen nach der Home-Office-Pflicht entschied sich Sophos, ein anderes wachsendes Phänomen genauer unter die Lupe zu nehmen: Domain-Registrierungen. Innerhalb weniger Wochen registrierten Leute tausende neuer Domainnamen pro Tag, die eine beliebige Kombination aus COVID-19, Corona oder Virus enthielten. Einige der Seiten waren offensichtliche Scherze, währenddessen andere darauf abgezielt haben, Webseiten von regionalen oder nationalen Gesundheitsbehörden zu imitieren.

Wie kann ich verhindern, dass Ransomware in mein System gelangt?

Die besten Tipps und Tricks für Sie und Ihre Mitarbeitenden haben wir für Sie in einem Merkblatt zusammengefasst. Sensibilisieren Sie Ihre Mitarbeiter regelmässig, um das Risiko so gut wie möglich zu minimieren.

Phishing-Merkblatt herunterladen

IT Security – Umfassender Schutz vor Cyberattacken

Angesichts der zunehmenden Komplexität von IT Lösungen, schnelleren Technologiewechseln sowie dem Anstieg der Internetkriminalität wird die IT Security zu einer immer anspruchsvolleren Aufgabe.

Bei Fragen oder Anliegen zum Thema IT Security stehen Ihnen unsere Spezialisten stets zur Verfügung.