In den letzten Wochen mehren sich die Ransomware Attacken auf Schweizer KMUs. Was hinter den Angriffen mit Erpressersoftware steckt und wie Sie sich am besten schützen.

Was ist Ransomware?

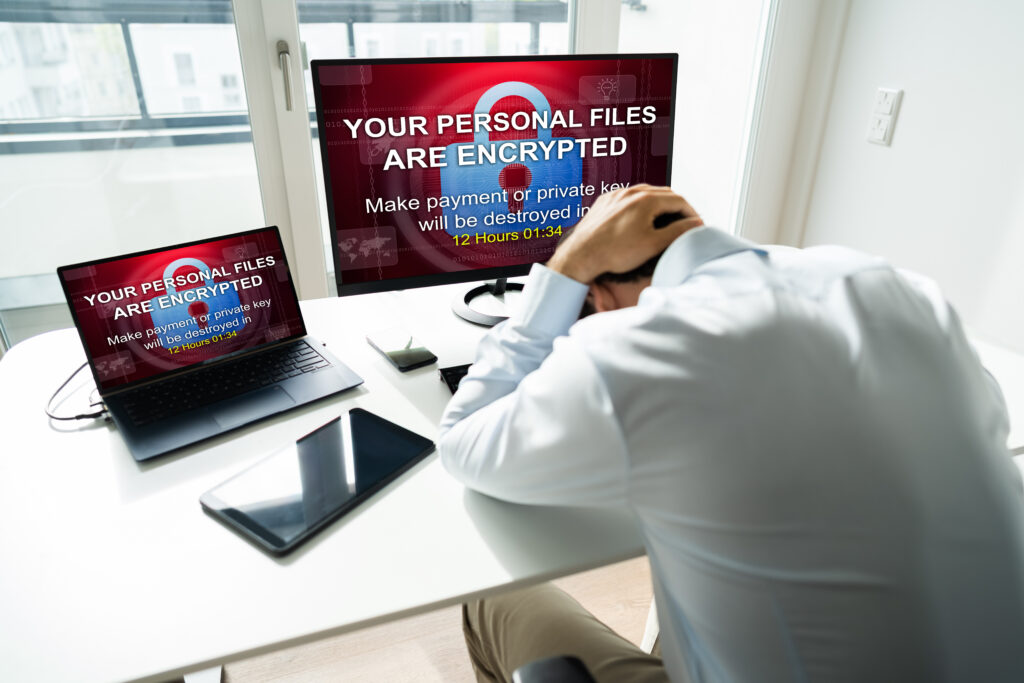

Ransomware ist eine Form von Malware, die, sobald installiert, alle Dateien auf dem betroffenen Computer oder Server verschlüsselt. Der Angreifer fordert dann vom Opfer ein Lösegeld, um den Zugriff auf die Dateien wieder freizugeben. Die Kosten für den Entschlüsselungscode können von ein paar hundert Dollar bis zu Beträgen von mehreren Millionen Dollar reichen, zahlbar in Bitcoin.

Wie gelangt Ransomware auf das Gerät des Opfers?

Einer der häufigsten Übertragungswege sind Phishing-Emails mit Anhängen, Bildern oder Links, die mit einem gefälschten Absender verschickt werden. Oft wird dabei ein dringendes Szenario vorgetäuscht, zum Beispiel, dass ein Account gehackt wurde und das Passwort geändert werden muss oder dringende Sicherheitsupdates installiert werden müssen. Wird der Link oder Anhang geöffnet, wird damit die Malware auf dem Gerät installiert und kann die darauf befindlichen Dateien verschlüsseln.

Agressivere Formen von Ransomware, wie z. B. NotPetya, benötigen keine Manuelle Handlung vom Empfänger, sondern nutzen Sicherheitslücken in nicht aktualisierten Systemen aus, indem die Malware von den Cyberkriminellen direkt von aussen durch die Lücke eingeschleust werden.

Sobald die Dateien verschlüsselt sind, wird dem Benutzer eine Nachricht angezeigt, dass seine Dateien gesperrt wurden und nur entschlüsselt werden, wenn das Opfer eine nicht rückverfolgbare Bitcoin-Zahlung an den Angreifer sendet. Leider erhält man aber nicht mal mit der Zahlung des geforderten Lösegeldes eine Garantie, dass man die Daten zurückerhält. Nicht selten folgt anstatt des Entschlüsselungscodes einfach eine weitere Lösegeldforderung. Es ist deshalb absolut wichtig, sich mittels Antimalware-Tools und einer umfangreichen Sensibilisierung der Mitarbeitenden präventiv gegen Ransomware zu schützen.

Wer ist das Zielobjekt der Cyberkriminellen?

Die Cyberkriminellen suchen sich ihre Opfer meist willkürlich aus. In der Vergangenheit wurden schon unterschiedlichste Branchen angegriffen, so zum Beispiel Unternehmen im Baugewerbe, Bildungssektor, Finanzsektor, Gesundheitssektor oder Bildungswesen. Schulen und Universitäten sind speziell gefährdet, da diese oft über kleinere Sicherheitsteams und eine uneinheitliche Benutzerbasis verfügen, die viele Dateien austauschen. Weiter sind alle Organisationen verlockende Ziele, die bereit sind, schnell Lösegeld zu zahlen. Dazu gehören Behörden oder medizinische Einrichtungen, die auf sofortigen Zugriff auf ihre Daten angewiesen sind. Wiederum sind Anwaltskanzleien und andere Organisationen mit sensiblen Daten oft schnell zahlungsbereit, da sie sich den Reputationsschaden nicht leisten können, sollte jemand vom Zugriff auf Ihre Daten erfahren.

Ransomware-Angriffe in der Schweiz der letzten Wochen

Angriff auf Swiss Cloud Computing | 27. April 2021

Angreifer fordern mehrere Millionen von Griesser | 13. April 2021

Hacker legen Basler Gewerbeschule lahm | 09. April 2021

Wie kann ich verhindern, dass Ransomware in mein System gelangt?

Die besten Tipps und Tricks für Sie und Ihre Mitarbeitenden haben wir für Sie in einem Merkblatt zusammengefasst. Sensibilisieren Sie Ihre Mitarbeiter regelmässig, um das Risiko so gut es geht zu minimieren. Phishing-Merkblatt herunterladen.

Schützen Sie Ihr System zusätzlich mit Anti-Malware Tools.

Die Anti-Ransomware-Technologie von Sophos InterceptX erkennt schädliche Verschlüsselungsprozesse und stoppt diese, bevor sie sich im Netzwerk ausbreiten und in Ihrem Unternehmen ernsthaften Schaden anrichten können. Sowohl dateibasierte als auch Master-Boot-Record-Ransomware werden zuverlässig abgewehrt.

Alle verschlüsselten Dateien werden in einen sicheren Zustand zurückversetzt, damit Ihre Mitarbeiter ohne Unterbrechungen weiterarbeiten können und Ihre Geschäftskontinuität gewährleistet bleibt. Nach der Bereinigung erhalten Sie detaillierte Informationen darüber, wie die Bedrohung sich Zugriff verschafft hat, welche Bereiche betroffen waren und wann die Bedrohung blockiert wurde.

Weitere Massnahmen und Beiträge rund um IT Security folgen in den nächsten Wochen in diesem Blog. Stay tuned.